Qu'est-ce que J-SEP (Jighi - Protection des points de terminaison de sécurité) ?

Fonctionnalités

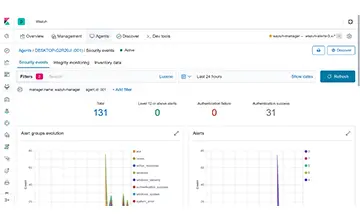

Analyse de Sécurité

Alors que les cybermenaces deviennent de plus en plus sophistiquées, une surveillance et une analyse de la sécurité en temps réel sont nécessaires pour une détection et une résolution rapides des menaces.

* Détection et réponse des points finaux (EDR)

* J-SEP - Agent effectue activement des analystes de sécurité pour découvrir, enquêter et effectuer un blocage d'une attaque réseau, arrêter un processus malveillant ou mettre en quarantaine un fichier infecté par un logiciel malveillant.

Détection d'Intrusion

En plus des capacités d'agent, le composant serveur utilise une approche basée sur les signatures pour la détection d'intrusion, en utilisant son moteur d'expression régulière pour analyser les données de journal collectées et rechercher des indicateurs de compromis.

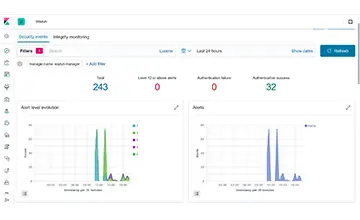

Analyse des Données du Journal

J-SEP - Agent, lit les journaux du système d'exploitation et des applications et les transmet à un gestionnaire central de J-SEP pour une analyse basée sur des règles.

Ce qui vous aide à détecter les erreurs d'application ou système, les erreurs de configuration, les tentatives d'activités malveillantes réussies, des violations de politique et d'une variété d'autres problèmes de sécurité et opérationnels.

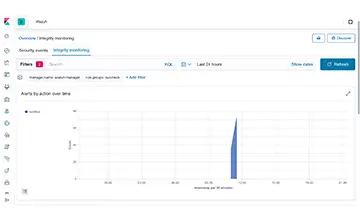

Surveillance de l'Intégrité des Fichiers

Les capacités de surveillance de l'intégrité des fichiers peuvent être utilisées en combinaison avec des informations sur les menaces pour identifier les menaces ou les hôtes compromis.

De plus, plusieurs normes de conformité réglementaire, telles que PCI DSS, l'exigent.

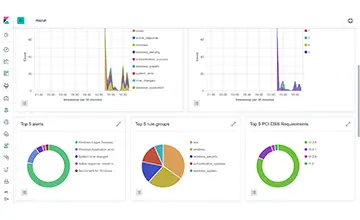

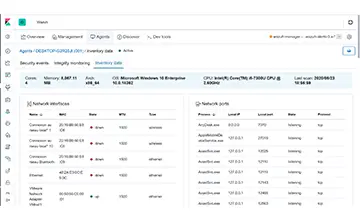

Détection de vulnérabilité

L'agent J-SEP extrait les données d'inventaire logiciel et les envoie au serveur J-SEP Manager. Ensuite, ils correspondent aux bases de données CVE (Common Vulnerabilities and Exposure), afin d'identifier les logiciels vulnérables bien connus.

L'évaluation automatisée des vulnérabilités vous aide à trouver les points faibles de vos actifs critiques et à prendre des mesures correctives avant que les attaquants ne les exploitent pour saboter votre entreprise ou voler des données confidentielles.

Evaluation de la Configuration

L'agent effectue automatiquement une analyse périodique pour détecter les applications dont on sait qu'elles sont vulnérables, non corrigées ou configurées de manière non sécurisée.

De plus, les vérifications de configuration peuvent être personnalisées, en les adaptant pour s'aligner correctement avec votre organisation. Les alertes incluent des recommandations pour une meilleure configuration, des références et une mise en correspondance avec la conformité réglementaire.

Réponses aux Incidents

J-SEP fournit des réponses actives prêtes à l'emploi pour effectuer diverses contre-mesures pour faire face aux menaces actives, telles que bloquer l'accès à un système à partir de la source de menace lorsque certains critères sont remplis.

En outre, J-SEP peut être utilisé pour exécuter à distance des commandes ou des requêtes système, identifier les indicateurs de compromis (IOC) et aider à effectuer d'autres tâches de criminalistique en direct ou de réponse aux incidents.

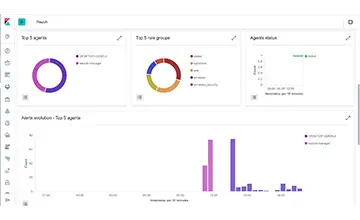

Conformité Réglémentaire

J-SEP est largement utilisé par les sociétés de traitement des paiements et les institutions financières pour répondre aux exigences PCI DSS (Payment Card Industry Data Security Standard).

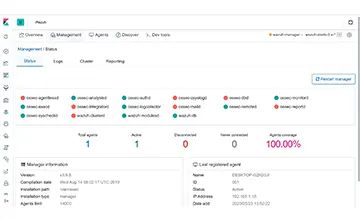

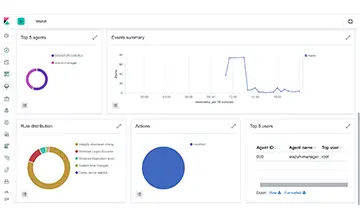

Son interface utilisateur Web fournit des rapports et des tableaux de bord qui peuvent aider avec cette réglementation et d'autres (par exemple GPG13 ou GDPR).

Sécurité du Cloud

De plus, J-SEP fournit des règles pour évaluer la configuration de votre environnement cloud, repérant facilement les faiblesses.

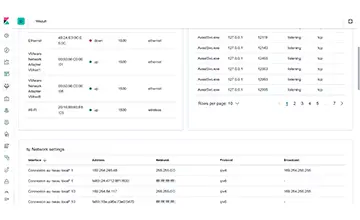

De plus, les agents J-SEP légers et multiplateformes sont couramment utilisés pour surveiller les environnements cloud au niveau de l'instance

Sécurité des Conteneurs

Services

Assistance et maintenance annuelles

Nos ingénieurs apportent des réponses rapides à vos questions et problèmes liés à la solution.

* Une équipe d'ingénieurs dédiée

* Vérifications de l'état périodiques et mises à niveau vers la dernière version

* Satisfaction client garantie

* Automatisation du déploiement

*Configuration de la solution, corrections de bogues et mises à niveau

* Assistance 24/7 (premium)

*Temps de réponse plus rapides (premium)

* Plus de bilans de santé par an (prime

Déploiement et configuration

Nous analysons soigneusement votre environnement conçu et créons une architecture, une configuration et des intégrations réussies avec des outils tiers.

* Assistance technique

* Dépannage

* Prise en charge de J-SEP

Formation

Notre cours pratique couvre l'architecture J-SEP, les intégrations avec Elastic Stack et Splunk, la surveillance de l'intégrité des fichiers, la collecte et l'analyse des journaux, la détection des vulnérabilités, la conformité et l'application des politiques.

* Cours de trois jours

* Matériel de cours

* Découvrez les bonnes pratiques

Comment pouvons-nous vous aider ?

Contacts